Informationen zur Shellshock Sicherheitslücke

Die Sicherheitslücke kann z.B. ausgenutzt werden, um auf Webservern CGI-Skripte unkontrolliert in der Bash auszuführen. Bei SSH-Shells lässt sich durch Ausnutzung der Sicherheitslücke die Beschränkung von Befehlen aufheben. Daneben sind Angriffsszenarios auf DHCP Server und dem Druckerdaemon CUPS bekannt. Es ist mit hoher Wahrscheinlichkeit damit zu rechnen, dass neben den genannten Szenarien weitere Angriffsmöglichkeiten entdeckt werden. Ob ein System von der Sicherheitslücke betroffen ist, lässt sich mit einem einfachen Befehl testen:

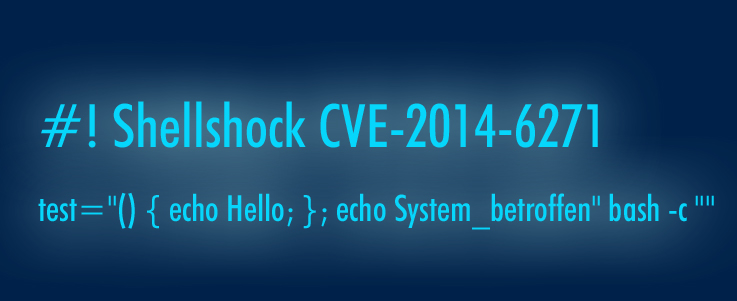

test="() { echo Hello; }; echo System_betroffen" bash -c ""

Wird der String “System_betroffen” ausgegeben, ist das getestete System betroffen.

Die meisten Systeme unserer Herstellerpartner sind nur nach einer erfolgreichen Anmeldung auf den Systemen und der Übergabe entsprechender Parameter an die Bash-Shell angreifbar. Die Schwachstelle kann unter bestimmten Voraussetzungen jedoch auch aus dem Internet, über den Zugriff mittels SSH auf die Bash, ausgenutzt werden. Dieser Zugriff kann durch eine entsprechende Firewall-Policy verhindert werden.

Viele Hersteller haben bereits mit diversen Patches auf die Sicherheitslücke reagiert. Bis zum Update der betroffenen Systeme sollte der Zugriff zur Bash mittels Firewall/IPS oder WAF möglichst restriktiv geregelt sein. Die meisten Hersteller haben zur Shellshock Sicherheitslücke eigene Informationsseiten erstellt. Bitte prüfen Sie dort, ob und welche ihrer Systeme möglicherweise betroffen sind. Dort erfahren Sie auch welche Abhilfen oder Patches es gibt. Die Informationen der einzelnen Hersteller haben wir im Anhang für Sie zusammengestellt.

Pan Dacom unterstützt und berät Sie gerne bei der Durchführung und Realisierung zusätzlicher Sicherheitsmaßnahmen. Wenden Sie sich dazu an Ihren Account Manager oder senden Sie dazu eine Anfrage per Mail an marketing@pandacom.de.

Links zu den Supportseiten der Hersteller:

ARP Guard

https://www.arp-guard.com/support/security.html

Aruba-Networks

Laut Aruba sind nur die Produkte AirWave und Clearpass Policy Manager betroffen. Alle anderen Produkte sind nicht betroffen.

http://www.arubanetworks.com/support/alerts/aid-09252014.txt

Asteas – IAC-Box

www.iacbox.com/de/

http://www.iacbox.com/de/support/updates/

AVAYA

https://support.avaya.com/helpcenter/getGenericDetails?detailId=C2014926131554370002

https://downloads.avaya.com/css/P8/documents/100183047

BlueCoat

https://bto.bluecoat.com/security-advisory/sa82

Cisco

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20140926-bash

Commvault

http://documentation.commvault.com/commvault/v10/article?p=announcement/announcements.htm

Fortinet

FortiOS ist nicht betroffen.

Siehe: http://blog.fortinet.com/post/shellshock-faq

Hirschmann

Keine Geräte sind vom Shellshock-Bug betroffen. Hirschmann setzt keine Bash-Shell ein.

Infoblox

http://www.accumuli.com/infoblox-advice-shellshock-i-5337.php

Juniper

http://kb.juniper.net/InfoCenter/index?page=content&id=JSA10648

NetApp

https://kb.netapp.com/support/index?page=content&id=9010007